Trend Micro pesquisadores descobriram que para construir um DDOS botnet infecções coisas equipamentos Bashlite malwares variantes. De acordo com Metasploit exploit malwares módulo, e ataques de software malicioso contêm Wemo Universal Plug and Play (UPnP) Interface de programação de aplicativos (API) é.

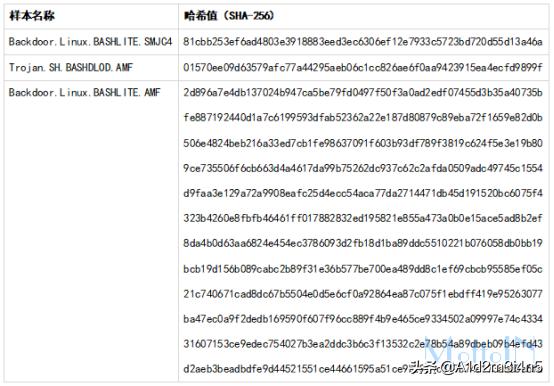

Os pesquisadores de segurança descoberta recentemente quatro novas versões de Bashlite botnet. Eles são nomeados Backdoor.Linux.BASHLITE.SMJC4, Backdoor.Linux.BASHLITE.AMF, Troj.ELF.TRX.XXELFC1DFF002 e Trojan.SH.BASHDLOD.AMF.

Embora há novas variantes destes testes em profundidade, mas os pesquisadores notaram que foram aplicadas em público. Em Taiwan, Estados Unidos, Tailândia, Malásia, Japão e Canadá têm observado alguns casos de infecção.

Bashlite botnet

Bashlite botnet foi originalmente desenvolvido para a Internet de dispositivos Coisas de software malicioso, também conhecido como Gafgyt, Lizkebab, Qbot, Torlus e LizardStresster, em 2014, começou a ser usado para a grande escala ataques DDoS. Mas então, a coisas uma e outra vez por atualizações de malware, excedeu em muito a sua função original.

Em ataques anteriores, Bashlite uso Shellshock ser baseada em um dispositivo vulnerável, e, em seguida, executar comandos remotos para ataques de DDOS lançamento e download de outros arquivos para o dispositivo comprometido. Bashlite método de propagação atualizado não dependem das vulnerabilidades libertação particulares, mas o uso da execução de código divulgado RCE Metasploit módulo remoto.

versão atualizada

Um dos quatro botnets versão Bashlite atualizados Isto é observado, acrescentando criptografia de mineração monetária e backdoor. empresa de segurança Trend Micro Internet pesquisadores também observaram que a variante pode ser usado para distribuir outros softwares maliciosos, e remover outra botnet do sistema.

Os investigadores analisaram, o abuso variante publicamente disponível execução remota de código (RCE) Metasploit módulo spread. Os pesquisadores explicaram que "não é vulnerabilidades exploráveis para uma lista de dispositivos Wemo, ele precisa verificar se o dispositivo habilitado Wemo UPnP API, os resultados dessa verificação é de produtos de automação residencial essenciais .WeMo, incluindo câmeras de Internet, soquetes eletrônicos, lâmpada interruptor, lâmpada, e um sensor de movimento, etc. Todas estas coisas podem ser dispositivos controlados pelo aplicativo móvel para uma conexão de rede Wi-Fi sem fio ".

Os novos recursos adicionar malicioso

Bashlite novas botnets versão pode iniciar simultaneamente vários tipos de ataques DDoS. Ele também pode baixar e executar mineração monetária e criptografia malware "tijolo".

Aqui estão alguns comandos backdoor Bashlite:

Pinging: IRC com uma mensagem semelhante à que o malware irá responder pongue;

ECHOSCAN: comutação do scanner Telnet;

OELINUX: ECHOSCAN e semelhante, mas o alvo é um sistema embarcado;

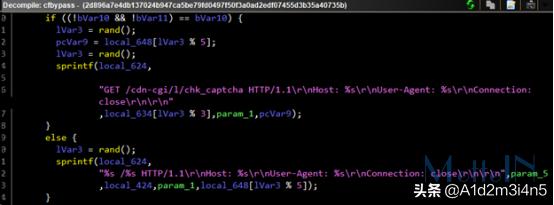

CFBYPASS: usado para serviços de ddos de mitigação de bypass.

Alguns comandos Bashlite em seguida, iniciar os ataques DDoS incluem:

HOLD: endereço IP ea porta para conectar-se, e por um período de tempo especificado;

JUNK: manter a mesma, mas também envia uma string gerada aleatoriamente para o endereço IP;

UDP: User Datagram Protocol (UDP) pacotes para "inundar" o alvo;

ACK: sinal ACK para interromper a atividade de rede de transmissão;

VSE: para consumir o alvo (por exemplo, servidores) amplificação ataques recursos;

TCP: Transmission Control Protocol transmitir grande pedido (TCP);

OVH: desvio do DDoS Mitigation Serviços (serviço de mitigação) ataques DDoS;

DST: semelhante ao UDP (UDP pacote para utilização "inundar" a-alvo);

GRANADA: Iniciar comandar todas DDoS.

índice de compromisso (CPI)

Relacionada URL malicioso:

hxxp: // 18524425213 / ECHOBOT MIPS . .

hxxp: . . . // 18524425213 / UqHDZbqr9S sh

resumo

Com o uso de casa inteligente está se tornando dispositivos cada vez mais populares conectados à Internet, os pesquisadores notaram, incluindo Bashlite múltiplas botnets, inclusive para a Internet das coisas vai se tornar uma das muitas ameaças de malware afetar até mesmo a privacidade do usuário e segurança da propriedade. Portanto, os fabricantes de equipamentos deve projetar a segurança em todos os aspectos da produção, os usuários devem seguir as melhores práticas de segurança para os riscos potenciais de endereço.

Autor: Gump, reproduzido a partir de: http: //www.mottoin.com/detail/3843.html